Съдържание

- Въведение

- Обобщение на стъпките, необходими за конфигуриране на шлюз за отдалечен работен плот Windows Server 2016

- Подробни стъпки за конфигуриране на шлюз за отдалечен работен плот Windows Server 2016

- Добавяне на ролята на услугите за отдалечен работен плот

- Добавяне на роля на услугата за шлюз за отдалечен работен плот

- Създайте Политика за разрешаване на връзката и Политика за разрешаване на ресурси

- Създайте политики за оторизация за RD Gateway

- Политика за разрешаване на връзката

- Създайте политика за разрешаване на ресурси

- SSL сертификат

- Тестването на сървъра за шлюз за отдалечен работен плот може да има достъп до мрежови ресурси

- Конфигуриране на защитната стена

- Конфигуриране на клиента за отдалечен работен плот с настройките на шлюза за отдалечен работен плот

- Обобщение

- Свързана статия

Завършен системен администратор / инженер с 10+ години опит в управлението на сървърни инфраструктури и операции с центрове за данни.

Въведение

Този урок ще премине през стъпките за внедряване на шлюз за отдалечен работен плот на сървър на Windows Server 2016. Шлюз за отдалечен работен плот често се използва, за да позволи на клиентите на отдалечен работен плот да се свързват от интернет със сървъри зад шлюза за отдалечен работен плот, разположени в корпоративната мрежа. Шлюзът за отдалечен работен плот действа като „скок“, с изключение на това, че никога не хоства връзките с отдалечен работен плот на потребителите. Той проверява дали даден потребител принадлежи към група, на която е разрешено да се отдалечава, и проверява дали потребителят има право да се отдалечава в целевия сървър, преди да разреши сесията до целевия сървър.

Обобщение на стъпките, необходими за конфигуриране на шлюз за отдалечен работен плот Windows Server 2016

По-долу е обобщение на стъпките, необходими за конфигуриране на шлюз за отдалечен работен плот на Windows Server 2016. Използвайте го като контролен списък, за да сте сигурни, че всичко е покрито.

- Присъединете се към сървъра на Windows 2016 към домейна на Active Directory.

- Добавете Услуги за отдалечен работен плот роля.

- Създавам Политика за разрешаване на връзката. Тази политика определя кои групи имат достъп до това Шлюз за отдалечен работен плот.

- Създавам Политика за разрешаване на ресурси. Тази политика определя кои сървъри имат разрешен достъп от кои групи.

- Закупете SSL сертификат от публичен сертифициращ орган. (Можете да търсите в мрежата, за да намерите от къде да закупите това. Без безплатна реклама в това ПРОСТРАНСТВО)

- Приложете SSL сертификат към Шлюз за отдалечен работен плот.

- Приемете TCP порта на шлюза за отдалечен работен плот по подразбиране на 443 или да го промените на друг номер на порт.

- Тествайте връзката с отдалечен работен плот към сървър зад шлюза за отдалечен работен плот ДИРЕКТНО от сървъра на шлюза за отдалечен работен плот. Това е, за да се гарантира, че има връзка от шлюза за отдалечен работен плот към сървърите, към които клиентите ще трябва да се свържат.

- Променете правилата на защитната стена, за да разрешите порта на шлюза за отдалечен работен плот към сървъра на шлюза за отдалечен работен плот.

- Тествайте връзката с отдалечен работен плот към сървър зад шлюза за отдалечен работен плот от интернет. Трябва да конфигурирате клиента за отдалечен работен плот с адреса на шлюза за отдалечен работен плот и номера на порта. ЗАБЕЛЕЖКА: По-старите версии на връзката за отдалечен работен плот, които се доставят с Windows 7 и Windows 2008R2, имат настройки за шлюз за отдалечен работен плот, но не работи. Добра практика е да изтеглите последната версия на Remote Desktop Connection, която да използвате.

За да научите как да конфигурирате клиент за връзка с отдалечен работен плот за използване на шлюз за отдалечен работен плот, можете да следвате

Подробни стъпки за конфигуриране на шлюз за отдалечен работен плот Windows Server 2016

Следният урок показва подробно как да конфигурирате шлюз за отдалечен работен плот на Windows Server 2016.

Добавяне на ролята на услугите за отдалечен работен плот

Отворете сървърния мениджър и кликнете върху Добавете роли и функции.

Изберете Шлюз за отдалечен работен плот и щракнете върху Напред. Ще се появи прозорец, ако искаме добавете функции, необходими за шлюза за отдалечен работен плот. Кликнете върху Добавяне на функции. Щракнете Следващия. Щракнете Следващия за инсталиране на мрежова политика и услуги за достъп. Щракнете Следващия за добавяне на ролята на уеб сървъра (IIS). Приемете избора по подразбиране за ролевите услуги на уеб сървъра и щракнете Следващия. Щракнете Инсталирай. Инсталацията е успешна. Отворете мениджъра на шлюза за отдалечен работен плот. Това се прави от менюто Инструменти от Server Manager. В левия прозорец отидете до Политики, кликнете върху Политики за разрешаване на връзка. На Действия отдясно, щракнете с десния бутон Създайте нова политикаи изберете Магьосник. Изберете Създайте RD CAP и RD RAP (препоръчително) и щракнете Следващия. Политиката за разрешаване на връзки гарантира, че само на избрани групи (т.е. членове на групи) е разрешено да използват шлюза за отдалечен работен плот за достъп до ресурси зад шлюза за отдалечен работен плот. Можете да използвате групи въз основа на потребители на активна директория или групи, базирани на компютърни обекти на активната директория. За да осигурите гъвкавост по отношение на това от какви машини потребителите могат да отдалечават работния плот, препоръчвам да използвате потребителски групи. Дайте име на политиката. Интуитивното име е Разрешен за използване-RDGateway, щракнете Следващия. Щракнете Добавяне на група. За целите на този урок ще избера Администратори на домейни група. Обикновено бихте създали друга потребителска група които добавяте потребители, които искате да разрешите да използват шлюза за отдалечен работен плот. Можете да създавате групи въз основа на това до какви ресурси трябва да имат достъп потребителите. По този начин можете да добавите тези групи тук и след това да ги използвате в Политиката за разрешаване на ресурси по-късно. Няма да използваме членството в клиентска компютърна група. Тази опция ви позволява да разрешите свързване въз основа на компютри, от които се свързват клиенти. Тези компютри трябва да бъдат присъединени към домейн и този домейн по някакъв начин е свързан с домейна, от който е част от шлюза за отдалечен работен плот. Щракнете Следващия. Приемете настройката по подразбиране за пренасочване на устройство и щракнете върху Напред. Въведете стойностите на времето за изчакване, както е показано по-долу. Щракнете върху Напред. Щракнете върху Напред. Политиката за разрешаване на ресурси се използва за ограничаване на достъпа до сървъри въз основа на членство в група. Ще трябва да създадете активни групи от директории и да добавите сървъри като членове на тези групи. В идеалния случай тези групи се създават въз основа на функционалността или от собствеността на отдела. Тези групи сървъри са мрежовите ресурси, които трябва да бъдат присвоени на потребителски групи, за да могат потребителите да имат достъп до тях. Можете да създадете множество политики за разрешаване на ресурси, за да зададете подробно достъпа на определени потребители до определени сървъри. Изберете потребителски групи, на които е разрешен достъп до мрежови ресурси, т.е.могат да отдалечават работния плот до сървъри в мрежата. За този урок ще избера групата Администратори на домейни, тъй като вече съм избрала Администратори на домейни като група, която може да използва шлюза за отдалечен работен плот. След това щракнете върху Напред. Изберете група, която съдържа сървърите, към които искате горните групи потребители да могат да отдалечават работния плот. Щракнете върху Преглед. За този урок ще използваме вградената група, наречена Domain Controllers. Можете да създадете допълнителни групи, съдържащи сървъри, които са свързани или принадлежат на определени отдели. По този начин в предишните стъпки можете да зададете групи въз основа на потребители на отдели и да им позволите само достъп до определени сървъри. Щракнете върху Проверка на името, за да се уверите, че групата е намерена, и след това щракнете върху OK. Щракнете върху Напред. Ако портът за отдалечен работен плот на сървърите е променен по подразбиране, използвайте този екран, за да посочите порта. В противен случай изберете Разрешаване на връзки само към порт 3389. Щракнете върху Напред. Щракнете върху Finish. Щракнете върху Затвори. Шлюзът за отдалечен работен плот трябва да има инсталиран SSL сертификат. Можете да закупите SSL сертификат за напълно квалифицирано име на интернет домейн на шлюза за отдалечен работен плот или да закупите SSL сертификат за заместваща карта за домейна. За да инсталирате SSL сертификата, първо кликнете върху името на сървъра за отдалечен работен плот в конзолата за управление на шлюза за отдалечен работен плот. Ако сте закупили и сте получили SSL сертификата, копирайте го на всяко място на сървъра. Изберете Импортирайте сертификат в RD Gateway и прегледайте сертификата, за да го импортирате. Не съм закупил SSL сертификат за този урок, така че ще използвам самоподписан сертификат. Това ще позволи на шлюза за отдалечен работен плот да работи от някои клиенти, като например Microsoft Remote Desktop за Mac, но ще бъдем подканени с предупреждение за сертификата, когато се опитаме да се свържем. Можем да изберем да продължим и след това. Той обаче няма да работи с най-новата версия на Windows на клиента за връзка с отдалечен работен плот (има работа за целите на тестването). Вие ТРЯБВА ДА използвай доверен SSL сертификат във вашия производствен шлюз за отдалечен работен плот и това означава закупуване на публичен SSL сертификат. Възможно е да настроите вашата собствена PKI инфраструктура във вашия активен домейн на директория и да присвоите свой собствен SSL сертификат и ако клиентската машина е част от домейна, тя трябва да се довери на CA на вашия домейн. Средите на шлюза за отдалечен работен плот обаче често се използват, за да позволят на външни изпълнители, които имат собствени лаптопи, да могат да използват мрежовите ресурси. Затова е най-добре да използвате SSL от доверен корен орган. За този урок ще генерираме самоподписан сертификат, като щракнем върху Създаване и импортиране на сертификат . Въведете FQDN интернет името на този шлюз за отдалечен работен плот за името на сертификата, напр. rdgateway.yourdomain.com. За този урок ще използвам интернет IP адреса, който ще бъде свързан с този сървър. Вече успешно инсталирахме самоподписан SSL сертификат на TCP порт 443 (SSL порт по подразбиране). Можем да променим SSL порта за шлюза за отдалечен работен плот на друг номер на порт. Това понякога се прави от компании, за да се опитат да подмамят хакери, които може да са насочени към порт 443, защото това е SSL портът по подразбиране. За да промените номера на SSL порта за RD Gateway, щракнете с десния бутон върху името на сървъра и изберете свойства в конзолата за управление на шлюза за отдалечен работен плот. Ще променим порта на 4430. Ще използваме този порт в нашия урок, за да получите разбиране как да конфигурирате различен номер на порт в клиента за отдалечен работен плот. Трябва да тестваме свързаност от шлюза за отдалечен работен плот към мрежовите ресурси, към които клиентите ще трябва да се свържат. По-конкретно, трябва да тестваме RDP трафик, като използваме клиент за отдалечен работен плот, за да се свържем с разрешените сървъри. Разрешихме достъпа до контролерите на домейни от групата Администратори на домейни чрез шлюза за отдалечен работен плот и разрешихме на групата Администратори на домейни да може да използва шлюза за отдалечен работен плот, като използва правилата за упълномощаване. Сега ще тестваме свързването с контролерите на домейни от шлюза за отдалечен работен плот. Потвърдихме, че можем да се свържем с контролерите на домейни от шлюза за отдалечен работен плот. Сега трябва да гарантираме, че външните клиенти могат да достигнат шлюза за отдалечен работен плот. Тъй като ще се свързваме към шлюза за отдалечен работен плот от интернет, ще трябва да модифицираме защитната стена, за да позволим достъп до порта за отдалечен работен плот. В предходните стъпки бяхме променили TCP порта на 4430 за шлюза за отдалечен работен плот. Това означава, че трябва да разрешим TCP порт 4430 входящ на защитната стена и до целевия порт 4430 на шлюза за отдалечен работен плот. Ако бяхме използвали по подразбиране порт 443, вместо това ще трябва да разрешим TCP порт 443. Когато конфигурирате клиент за отдалечен работен плот, който поддържа шлюза за отдалечен работен плот и ще се свързвате с помощта на шлюза за отдалечен работен плот, винаги помнете, че Компютър името на сървъра, към който искате да се свържете, е име на локален сървър това е разрешимо от шлюза за отдалечен работен плот. При влизане в Шлюз за отдалечен работен плот подробности в клиента, трябва да посочите порта, ако не използвате SSL порта по подразбиране 443. В нашия случай трябва да въведем rdgateway.yourdomain.com:4430 като сървър на шлюза за отдалечен работен плот. Ако използвахме порта по подразбиране, просто трябва да въведем FQDN без номера на порта, напр. rdgateway.yourdomain.com . Това завършва стъпките, свързани с настройката на шлюза за отдалечен работен плот Windows Server 2016. Вече ще можете да конфигурирате клиент за отдалечен работен плот, за да се свържете с помощта на шлюза за отдалечен работен плот. ЗАБЕЛЕЖКА: Уверете се, че използвате най-новата версия на клиента за отдалечен работен плот, тъй като видях по-ранна версия, която се доставя с Windows 7, не може да се свърже, въпреки че има настройки за шлюз за отдалечен работен плот. Ще напиша последваща статия за това как да конфигурирам клиент за отдалечен работен плот за използване на шлюза за отдалечен работен плот. Тази статия е точна и вярна доколкото е известно на автора. Съдържанието е само за информационни или развлекателни цели и не заменя лични съвети или професионални съвети по бизнес, финансови, правни или технически въпроси.

Добавяне на роля на услугата за шлюз за отдалечен работен плот

Създайте Политика за разрешаване на връзката и Политика за разрешаване на ресурси

Създайте политики за оторизация за RD Gateway

Политика за разрешаване на връзката

Създайте политика за разрешаване на ресурси

SSL сертификат

Тестването на сървъра за шлюз за отдалечен работен плот може да има достъп до мрежови ресурси

Конфигуриране на защитната стена

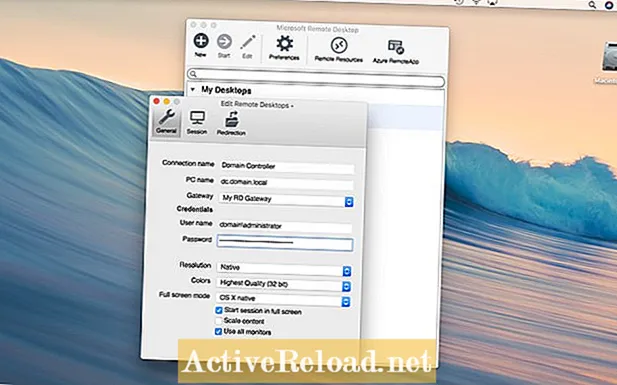

Конфигуриране на клиента за отдалечен работен плот с настройките на шлюза за отдалечен работен плот

Обобщение

Свързана статия

Този урок ще покаже как да инсталирате услуги за отдалечен работен плот в Windows Server 2016, но може да бъде приложен към Windows 2012 или Windows 2012R2. Стъпките се основават на сценарий, при който в момента няма услуги за отдалечен работен плот за Windows 2012 или l