Съдържание

- Защо да настроите система за откриване на проникване?

- Инсталиране на пакета Snort

- Получаване на код на Oinkmaster

- Следвайте стъпките по-долу, за да получите вашия код на Oinkmaster:

- Въвеждане на кода на Oinkmaster в Snort

- Ръчно актуализиране на правилата

- Добавяне на интерфейси

- Конфигуриране на интерфейса

- Избиране на категории правила

- Каква е целта на категориите правила?

- Как мога да получа повече информация за категориите правила?

- Популярни категории правила за хъркане

- Настройки на препроцесора и потока

- Стартиране на интерфейсите

- Ако Snort не успее да започне

- Проверка за сигнали

Сам работи като мрежов анализатор във фирма за алгоритмична търговия. Той получава бакалавърска степен по информационни технологии от UMKC.

Защо да настроите система за откриване на проникване?

Хакери, вируси и други заплахи непрекъснато изследват мрежата ви и търсят начин да влязат. Необходим е само един хакнат компютър, за да бъде компрометирана цяла мрежа. Поради тези причини препоръчвам да настроите система за откриване на проникване, за да можете да поддържате системите си сигурни и да наблюдавате различните заплахи в Интернет.

Snort е IDS с отворен код, който може лесно да бъде инсталиран на защитна стена pfSense, за да защити домашна или корпоративна мрежа от нарушители. Snort също може да бъде конфигуриран да функционира като система за предотвратяване на проникване (IPS), което го прави много гъвкав.

В тази статия ще ви преведа през процеса на инсталиране и конфигуриране на Snort на pfSense 2.0, за да можете да започнете да анализирате трафика в реално време.

Инсталиране на пакета Snort

За да започнете със Snort, ще трябва да инсталирате пакета с помощта на мениджъра на пакети pfSense. Мениджърът на пакети се намира в системното меню на уеб GUI на pfSense.

Намерете Snort от списъка с пакети и след това щракнете върху символа плюс вдясно, за да започнете инсталацията.

Нормално е snort да отнеме няколко минути, за да се инсталира, има няколко зависимости, които pfSense първо трябва да изтегли и инсталира.

След като инсталацията приключи, Snort ще се появи в менюто за услуги.

Snort може да бъде инсталиран с помощта на мениджъра на пакети pfSense.

Получаване на код на Oinkmaster

За да бъде полезен Snort, той трябва да бъде актуализиран с най-новия набор от правила. Пакетът Snort може автоматично да актуализира тези правила за вас, но първо трябва да получите код на Oinkmaster.

Налични са два различни набора от правила за хъркане:

- Абонаментният набор за освобождаване е най-актуалният набор от налични правила. Достъпът до тези правила в реално време изисква платен годишен абонамент.

- Другата версия на правилата е регистрираната потребителска версия, която е напълно безплатна за всеки, който се регистрира на сайта Snort.org.

Основната разлика между двата набора от правила е, че правилата в регистрираната потребителска версия са 30 дни зад правилата за абонамент. Ако искате най-актуалната защита, трябва да получите абонамент.

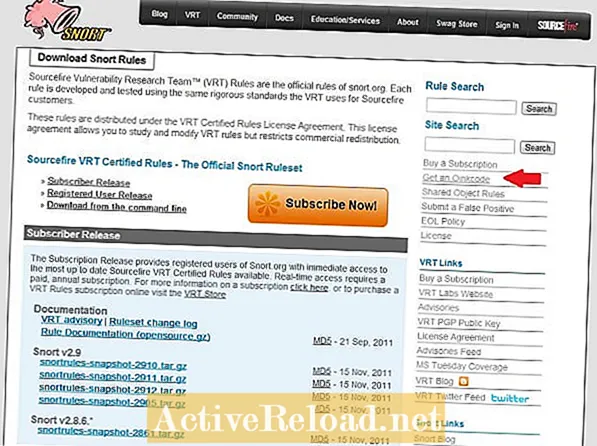

Следвайте стъпките по-долу, за да получите вашия код на Oinkmaster:

- Посетете уеб страницата Snort rules, за да изтеглите нужната версия.

- Кликнете върху „Регистриране на акаунт“ и създайте акаунт за Snort.

- След като потвърдите акаунта си, влезте в Snort.org.

- Кликнете върху „Моят акаунт“ в горната лента с връзки.

- Кликнете върху раздела „Абонаменти и Oinkcode“.

- Кликнете върху връзката Oinkcodes и след това щракнете върху „Генериране на код“.

Кодът ще остане съхранен във вашия акаунт, така че можете да го получите по-късно, ако е необходимо. Този код ще трябва да бъде въведен в настройките на Snort в pfSense.

За изтегляне на правила от Snort.org е необходим код на Oinkmaster.

Въвеждане на кода на Oinkmaster в Snort

След получаване на Oinkcode, той трябва да бъде въведен в настройките на пакета Snort. Страницата за настройки на Snort ще се появи в менюто за услуги на уеб интерфейса. Ако не се вижда, уверете се, че пакетът е инсталиран и преинсталирайте пакета, ако е необходимо.

Oinkcode трябва да се въведе на страницата за глобални настройки на настройките на Snort. Също така искам да поставя отметка в квадратчето, за да активирам и правилата за възникващи заплахи. Правилата на ET се поддържат от общност с отворен код и могат да предоставят някои допълнителни правила, които може да не бъдат намерени в набора Snort.

Автоматични актуализации

По подразбиране пакетът Snort няма да актуализира правилата автоматично. Препоръчителният интервал за актуализация е веднъж на 12 часа, но можете да промените това, за да отговаря на вашата среда.

Не забравяйте да кликнете върху бутона „запазване“, след като приключите с извършването на промените.

Ръчно актуализиране на правилата

Snort не идва с никакви правила, така че ще трябва да ги актуализирате ръчно за първи път. За да стартирате ръчната актуализация, щракнете върху раздела за актуализации и след това щракнете върху бутона за правила за актуализация.

Пакетът ще изтегли най-новите набори от правила от Snort.org, както и възникващи заплахи, ако сте избрали тази опция.

След приключване на актуализациите правилата ще бъдат извлечени и готови за употреба.

Правилата трябва да бъдат изтеглени ръчно при първото настройване на Snort.

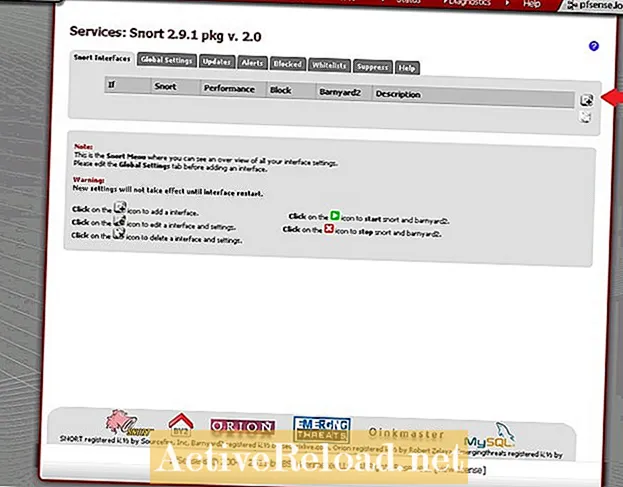

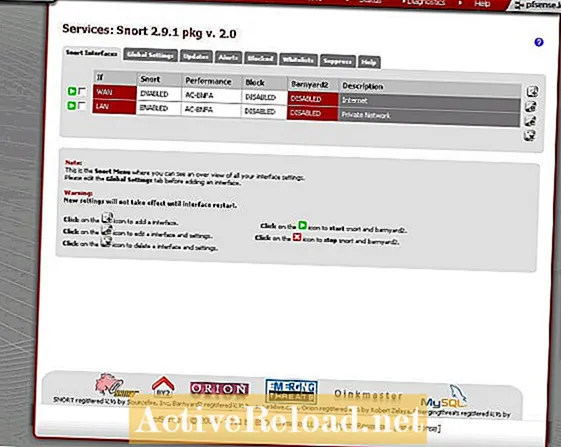

Добавяне на интерфейси

Преди Snort да започне да функционира като система за откриване на проникване, трябва да му присвоите интерфейси за наблюдение. Типичната конфигурация е Snort да наблюдава всякакви WAN интерфейси. Другата най-често срещана конфигурация е Snort да наблюдава WAN и LAN интерфейса.

Наблюдението на LAN интерфейса може да осигури известна видимост на атаките, които се извършват от вашата мрежа. Не е необичайно компютър в LAN мрежата да се зарази със злонамерен софтуер и да започне да атакува системи във и извън мрежата.

За да добавите интерфейс, щракнете върху символа плюс, намерен в раздела Snort interface.

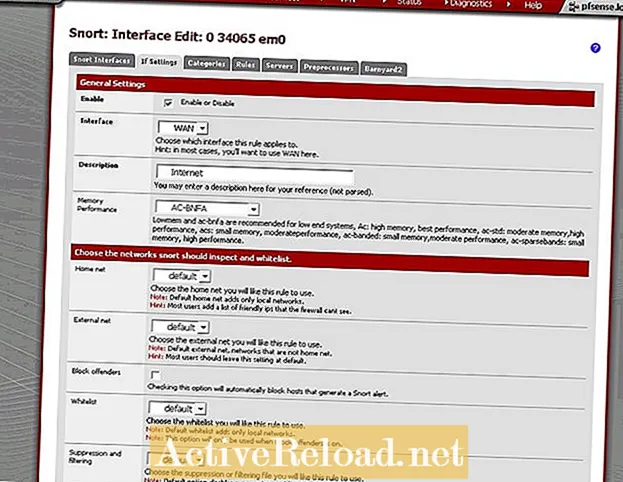

Конфигуриране на интерфейса

След като щракнете върху бутона за добавяне на интерфейс, ще видите страницата за настройки на интерфейса.Страницата с настройки съдържа много опции, но има само няколко, за които наистина трябва да се притеснявате, за да стартирате нещата.

- Първо, поставете отметка в квадратчето за активиране в горната част на страницата.

- След това изберете интерфейса, който искате да конфигурирате (в този пример първо конфигурирам WAN).

- Задайте производителността на паметта на AC-BNFA.

- Поставете отметка в квадратчето „Регистрационни сигнали за изпръхване на unified2 файл“, така че barnyard2 да функционира.

- Щракнете върху запазване.

Ако използвате a многофункционален рутер, можете да продължите напред и да конфигурирате другите WAN интерфейси на вашата система. Препоръчвам също да добавите LAN интерфейса.

Преди да стартирате интерфейсите, има още няколко настройки, които трябва да бъдат конфигурирани за всеки интерфейс. За да конфигурирате допълнителните настройки, върнете се в раздела Snort interfaces и щракнете върху символа „E“ в дясната страна на страницата до интерфейса. Това ще ви върне към страницата за конфигуриране на конкретния интерфейс. За да изберете категориите правила, които трябва да бъдат активирани за интерфейса, щракнете върху раздела категории. Всички правила за откриване са разделени на категории. Категориите, съдържащи правила от възникващи заплахи, ще започват с „нововъзникващи“, а правилата от Snort.org започват с „хъркане“. След като изберете категориите, щракнете върху бутона за запазване в долната част на страницата. Като разделите правилата на категории, можете да активирате само конкретните категории, които ви интересуват. Препоръчвам да активирате някои от по-общите категории. Ако използвате специфични услуги във вашата мрежа, като например уеб или сървър за бази данни, трябва да активирате категории, които се отнасят и до тях. Важно е да запомните, че Snort ще изисква повече системни ресурси всеки път, когато се включи допълнителна категория. Това също може да увеличи броя на фалшивите положителни резултати. По принцип е най-добре да включите само групите, от които се нуждаете, но не се колебайте да експериментирате с категориите и да видите кое работи най-добре.Избиране на категории правила

Каква е целта на категориите правила?

Как мога да получа повече информация за категориите правила?

Ако искате да разберете какви правила има в дадена категория и да научите повече за това, което правят, тогава можете да кликнете върху категорията. Това ще ви свърже директно със списъка с всички правила в категорията.

Популярни категории правила за хъркане

| Име на категория | Описание |

|---|---|

snort_botnet-cnc.rules | Насочва към известни хостове за командване и управление на ботнет. |

snort_ddos.rules | Открива атаки за отказ на услуга. |

snort_scan.rules | Тези правила откриват сканиране на портове, сонди на Nessus и други атаки за събиране на информация. |

snort_virus.rules | Открива подписи на известни троянски коне, вируси и червеи. Препоръчително е да използвате тази категория. |

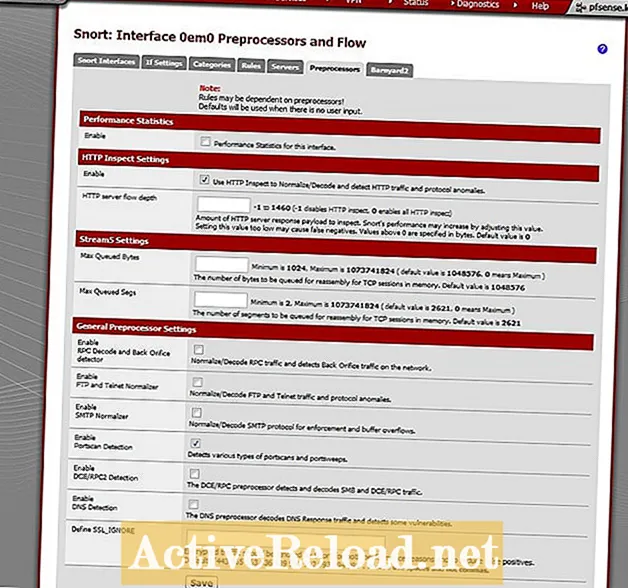

Настройки на препроцесора и потока

На страницата с настройки на препроцесорите има няколко настройки, които трябва да бъдат активирани. Много от правилата за откриване изискват HTTP проверка да бъде активирана, за да работят.

- Под настройките за проверка на HTTP активирайте „Използване на HTTP проверка за нормализиране / декодиране“

- В раздела с общи настройки на препроцесора активирайте „Откриване на Portscan“

- Запазете настройките.

Стартиране на интерфейсите

Когато към Snort се добави нов интерфейс, той не започва автоматично да работи. За да стартирате ръчно интерфейси, щракнете върху зеления бутон за възпроизвеждане от лявата страна на всеки конфигуриран интерфейс.

Когато Snort работи, текстът зад името на интерфейса ще се появи в зелено. За да спрете Snort, щракнете върху червения бутон за спиране, разположен в лявата страна на интерфейса.

Има няколко често срещани проблема, които могат да попречат на Snort да започне.

Ако Snort не успее да започне

Проверка за сигнали

След като Snort бъде успешно конфигуриран и стартиран, трябва да започнете да виждате предупреждения, след като трафикът съвпада с правилата.

Ако не виждате никакви сигнали, отделете малко време и след това проверете отново. Може да отнеме известно време, преди да видите предупреждения, в зависимост от количеството трафик и правилата, които са активирани.

Ако искате да преглеждате предупрежденията дистанционно, можете да активирате настройката на интерфейса „Изпращане на предупреждения до основните системни дневници“. Сигналите, които се появяват в системните дневници, могат да бъдат гледани дистанционно с помощта на Syslog.

Тази статия е точна и вярна доколкото е известно на автора. Съдържанието е само за информационни или развлекателни цели и не заменя лични съвети или професионални съвети по бизнес, финансови, правни или технически въпроси.